Formations

Devenir hacker éthique certifié (C|EH)

400000 CFA

| Durée: 3 mois |

| Lieu: Angre Terminus 81-82 |

| Attestation Sécurité CEH |

- Module 1 : introduction au piratage éthique

- Module 2 : l'empreinte et la reconnaissance

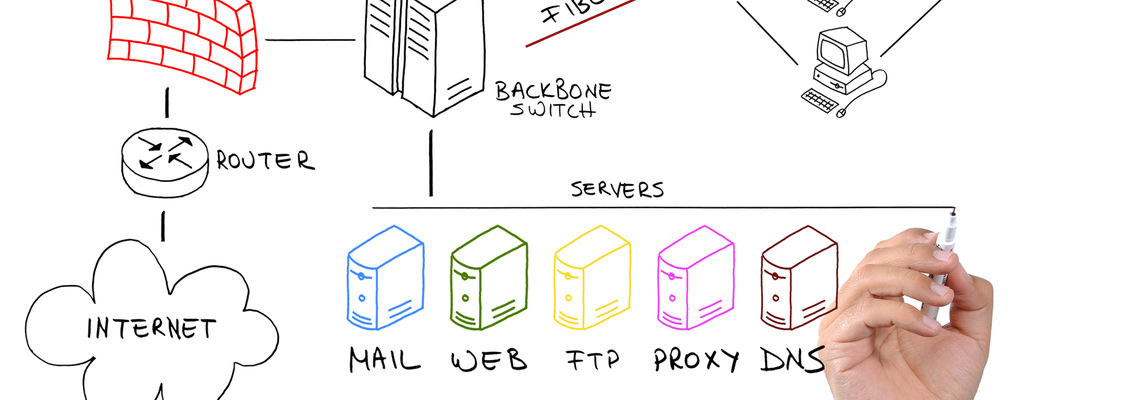

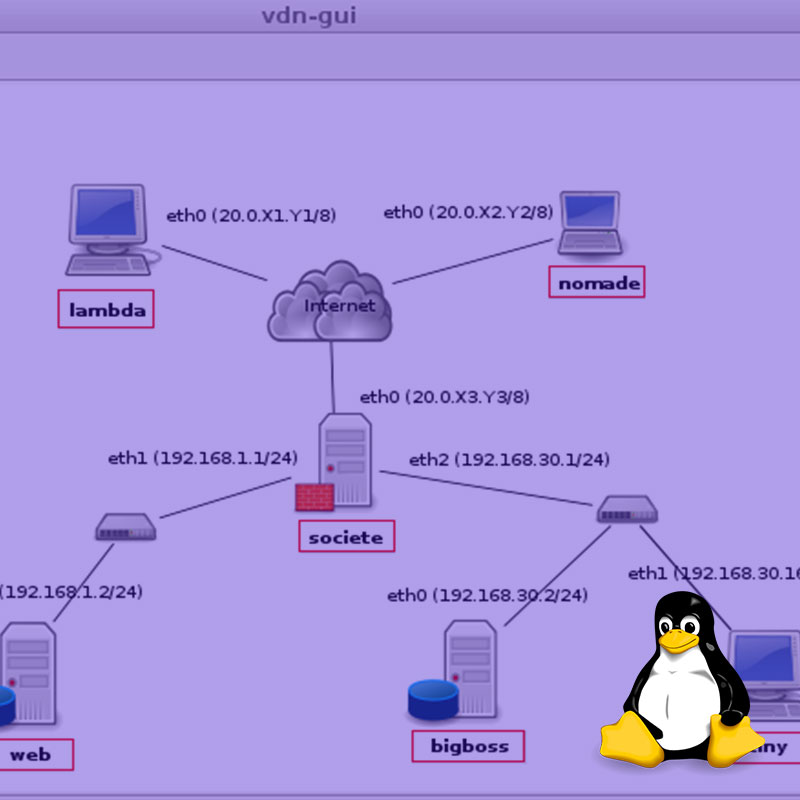

- Module 3 : l'analyse des réseaux

- Module 4 : la phase d'énumération

- Module 5 : l'analyse de vulnérabilité

- Module 6 : le piratage du système

- Module 7 : les menaces de logiciels malveillants

- Module 8 : les attaques par sniffing

- Module 9 : l'ingénierie sociale

- Module 10 : les attaques par déni de service (DDoS)

- Module 11 : le détournement de session

- Module 12 : le contournement des IDS, des pare-feu et des honeypot

- Module 13 : le piratage de serveurs Web

- Module 14 : le piratage d'applications Web

- Module 15 : les injections SQL

- Module 16 : le piratage des réseaux sans fil

- Module 17 : le piratage des appareils mobiles

- Module 18 : le piratage IoT et OT

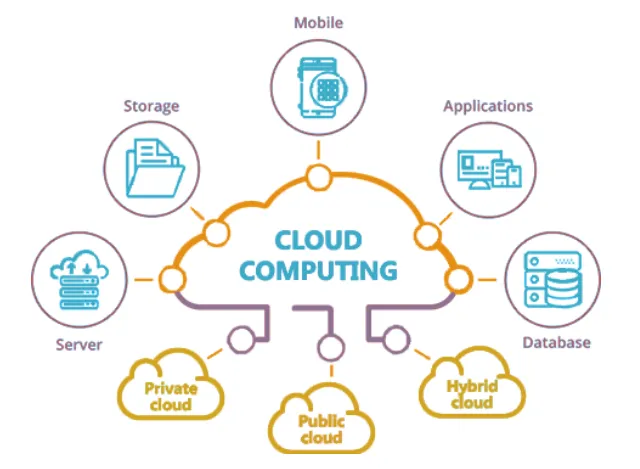

- Module 19 : le cloud computing

- Module 20 : la cryptographie

Ce module aborde les aspects clés du monde de la sécurité de l’information, tels que les principes de base du piratage éthique, les contrôles de sécurité de l’information, les lois en vigueur et les procédures standard.

Vous aborderez la méthodologie Cyber Kill Chain, le cadre MITRE ATT&CK, les classes de hackers, qu’est-ce que le piratage éthique, l’assurance de l’information (IA), la gestion des risques et des incidents, les normes de sécurité (PCI DSS, HIPPA, SOX) ainsi que le règlement générale sur la protection des données (RGPD).

Ce module vous apprend à mettre en œuvre les techniques et les outils les plus récents pour réaliser des empreintes digitales et une reconnaissance. 30 exercices pratiques sont proposés.

Ce module couvre les aspects fondamentaux des problèmes de sécurité de l’information au niveau des réseaux, notamment les règles de base du piratage éthique, les contrôles de sécurité de l’information, les lois pertinentes et les procédures standard. 10 exercices pratiques avec des cibles simulées réelles sont proposés.

Ce module vous présente des techniques d’énumération variées, telles que les exploits BGP (Border Gateway Protocol) et NFS (Network File Sharing), ainsi que les contre-mesures associées. 20 exercices pratiques avec des cibles simulées réelles sont proposés.

Ce module vous apprend à identifier les failles de sécurité dans les réseaux, dans les infrastructures de communication et dans les terminaux d’une organisation cible. 5 exercices pratiques avec des cibles simulées réelles sont proposés.

Ce module décrit différentes méthodes de piratage de systèmes, notamment la stéganographie, les attaques par stéganalyses et les chemins de fuite qui sont utilisés pour détecter les vulnérabilités des systèmes et des réseaux. 25 exercices pratiques avec des cibles simulées réelles sont proposés.

Ce module présente les types de logiciels malveillants, notamment le cheval de Troie, le virus et le ver, ainsi que l’audit du système pour les attaques de malware, l’analyse des logiciels malveillants et les solutions de prévention. 20 exercices pratiques avec des cibles simulées réelles sont proposés.

Dans ce module de ceh12, vous apprendrez les techniques de sniffing de paquets et comment les exploiter pour découvrir les vulnérabilités du réseau, ainsi que les techniques de défense face aux attaques de sniffing. 10 exercices pratiques avec des cibles simulées réelles sont proposés.

Ce module traite des concepts et des techniques d’ingénierie sociale, et notamment comment identifier les tentatives de vol, analyser les vulnérabilités sur le plan humain et proposer des solutions de lutte contre l’ingénierie sociale. 4 exercices pratiques avec des cibles simulées réelles sont proposés.

Ce module vous présente les diverses techniques d’attaque par déni de service (DoS) et par déni de service distribué (DDoS), ainsi que les outils nécessaires pour auditer une cible et concevoir des mesures de protection et de lutte contre les DoS et DDoS. 5 exercices pratiques avec des cibles simulées réelles sont proposés.

Ce module vous aide à comprendre les diverses techniques de détournement de session (Hijacking) servant à détecter les faiblesses dans la gestion des sessions, l’authentification, l’autorisation et la cryptographie au niveau du réseau, et à définir des solutions pour y remédier. 4 exercices pratiques avec des cibles simulées réelles sont proposés.

Ce module vous initie au fonctionnement des pare-feu, des systèmes de détection d’intrusion et des honeypots, ainsi qu’aux outils utilisés pour détecter les faiblesses du périmètre d’un réseau et mettre en place des solutions de prévention. 8 exercices pratiques avec des cibles simulées réelles sont proposés.

Ce module vous fait comprendre les attaques de serveurs Web, incluant notamment une méthode d’attaque complète permettant d’auditer les vulnérabilités de l’infrastructure des serveurs Web et les solutions à appliquer. 7 exercices pratiques avec des cibles simulées réelles sont proposés.

Ce module vous fait comprendre les attaques d’applications Web, incluant notamment une méthode d’attaque complète permettant d’auditer les vulnérabilités de l’infrastructure des apps et les solutions à appliquer. 15 exercices pratiques avec des cibles simulées réelles sont proposés.

Ce module vous présente les techniques d’attaque par injection SQL, les outils de détection d’injection et les solutions pour détecter et se défendre contre les attaques par injection SQL. 4 exercices pratiques avec des cibles simulées réelles sont proposés

Ce module vous présente le fonctionnement du cryptage sans fil, les méthodes et les outils de piratage sans fil ainsi que les outils de sécurité Wi-Fi. 3 exercices pratiques avec des cibles simulées réelles sont proposés.

Ce module traite des vecteurs d’attaque sur les appareils mobiles, des exploitations des vulnérabilités d’Android ainsi que des directives et outils de sécurité mobile. 5 exercices pratiques avec des cibles simulées réelles sont proposés.

Ce module vous apprend à utiliser des techniques de sniffing de paquets pour détecter les failles du réseau, ainsi que des solutions de défense contre les attaques de sniffing. 2 exercices pratiques avec des cibles simulées réelles sont proposés.

Ce module couvre les concepts du cloud computing comme les technologies de conteneurs et le serverless computing, les diverses menaces et attaques basées sur le cloud, ainsi que les techniques et outils de sécurité du cloud. 5 exercices pratiques avec des cibles simulées réelles sont proposés.

Ce dernier module CEH vous permet de maîtriser la cryptographie et le chiffrement, ainsi que l’infrastructure à clé publique, les attaques cryptographiques et les outils de crypto-analyse. 2 exercices pratiques avec des cibles simulées réelles sont proposés

Pré-requis

- Il n’y a pas de prérequis nécessaire pour suivre et réussir les objectifs de cette formation. Il est seulement préférable

que le participant soit familiarisé avec l’utilisation de base d’un PC, de la navigation dans un système d’exploitation, sur

l’utilisation d’Internet et sur la gestion des adresses IP.

Public

Toute personne travaillant dans l’industrie IT, qui veut obtenir sa certification CCNA et/ou tous les professionnels amenés à

travailler en environnement technique Cisco.

Durée de la formation: 3 mois

Lieu : Cocody ,Angré Terminus 81-82

Horaires:

• Formation de 18h00 à 20h30 (deux jours de la semaine)

• Formation de 09h00 à 13h00 ( le samedi).

Déroulement:

• Les horaires de fin de journée sont adaptés en fonction des horaires des différents participants.

• Une attestation de suivi de formation vous sera remise en fin de formation.

• Cette formation est organisée pour un maximum de 14 participants

400000 CFA

| Durée: 3 mois |

| Lieu: Angre Terminus 81-82 |

| Attestation Sécurité CEH |